目次

はじめに

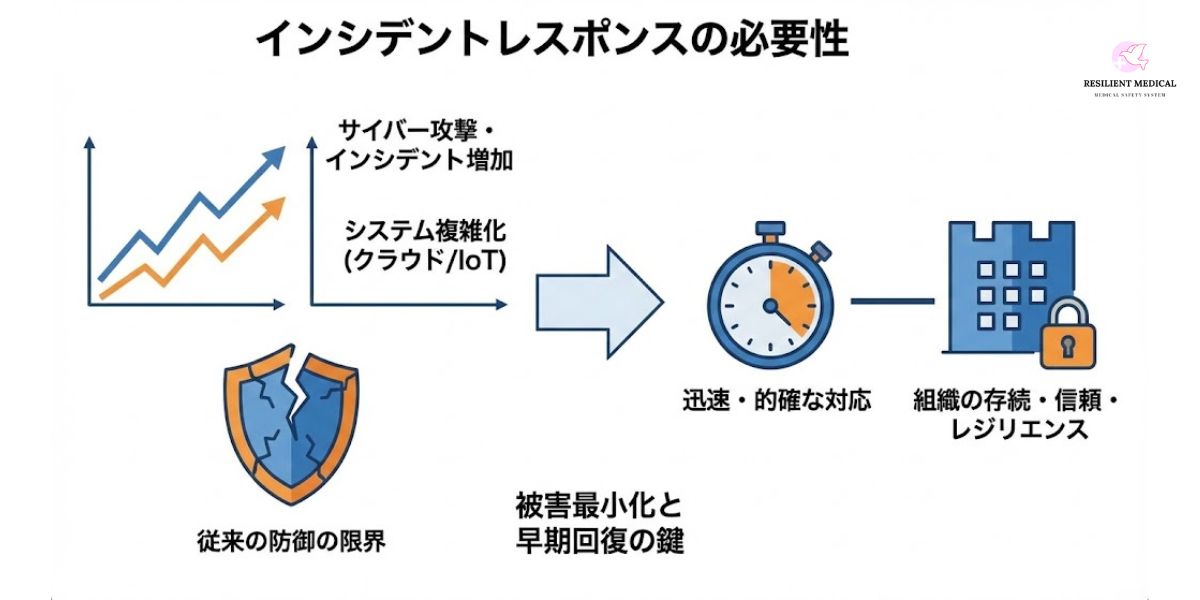

インターネットの普及と共に、現代社会はかつてないほど利便性を享受できるようになった。しかし、その一方でサイバー攻撃や情報漏洩といったセキュリティインシデントは年々増加の一途をたどっている。特に近年では、標的型攻撃やランサムウェア、フィッシング詐欺など、攻撃の手法は巧妙化・高度化し、従来の防御策だけでは完全に防ぎ切ることが難しい状況にある。

さらに、クラウドサービスの利用拡大やIoT機器の普及により、情報システムの構造は複雑化している。その結果、ひとたびシステム障害やセキュリティインシデントが発生すれば、その影響範囲は組織内部にとどまらず、取引先や利用者、社会全体にまで広がる可能性がある。特に医療機関や公共インフラのように社会的影響の大きい分野においては、一度のインシデントが人命や社会的信頼を直撃する重大なリスクとなり得る。

このような状況を背景に、企業や医療機関にとって「インシデントに迅速かつ的確に対応できるかどうか」は、もはや競争優位性の一要素ではなく、組織の存続そのものを左右する決定的な要因となっている。情報漏洩の報道が瞬時に拡散する現代において、初動対応の遅れや不十分な危機管理は、経済的損失だけでなく、組織のブランド価値や信頼性の回復困難な毀損につながる。

こうしたリスクに立ち向かうために重要となるのが「インシデントレスポンス(Incident Response)」である。インシデントレスポンスとは、単なるトラブル発生時のマニュアル的な対処にとどまらず、被害の最小化、再発防止、そして組織全体のレジリエンス(回復力・適応力)の強化を目的とした包括的な取り組みを指す。ここでいうレジリエンスとは、予期せぬ事態が発生しても迅速に正常状態へ回復できる力、あるいは学習を通じてより強靭な組織へと進化する力を意味する。

本記事では、まずインシデントレスポンスの基本的な意味や目的を整理した上で、その具体的な手順や実践における重要なポイントを解説する。また、一般企業に加え、医療機関における安全確保やリスクマネジメントの観点から、インシデントレスポンスをどのように応用すべきかについても考察し、実務に役立つ視点を提示する。

インシデントレスポンスの意味

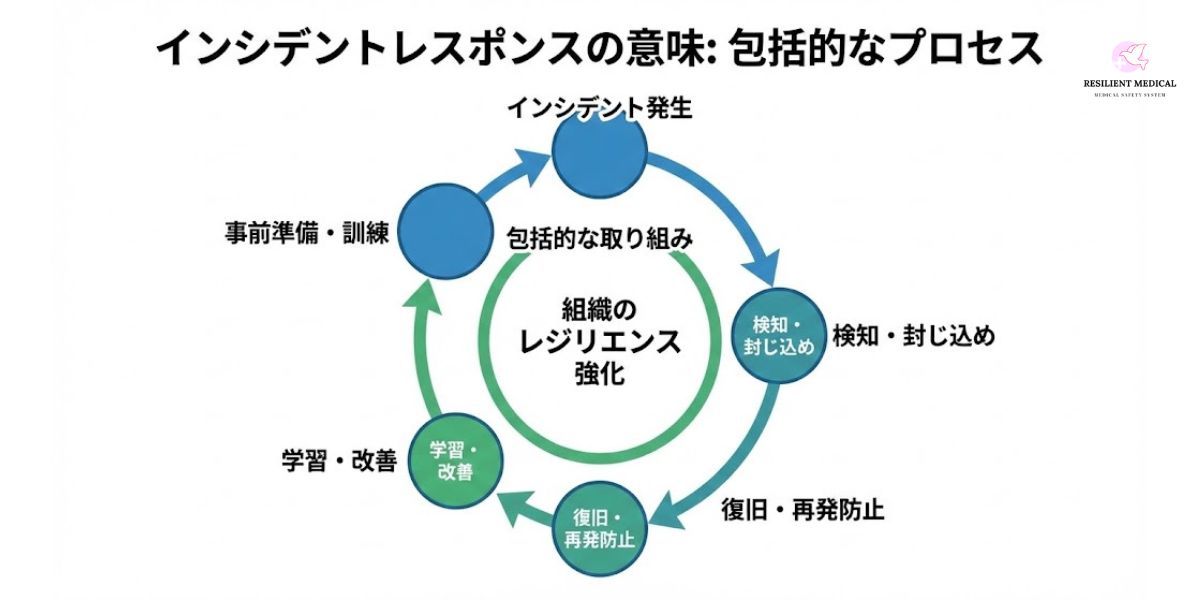

インシデントレスポンス(Incident Response)とは、サイバー攻撃や情報漏洩、システム障害などの「セキュリティインシデント」が発生した際に、組織が被害を最小限に抑え、迅速に復旧するために実施する一連の対応プロセスを指す。これは単なる緊急対応ではなく、インシデントの発見から対応、復旧、再発防止策の策定に至るまでの包括的な取り組みを含んでいる。

インシデントレスポンスの典型的な目的は以下のとおりである。

早期発見と迅速対応:異常をいち早く検知し、初動を迅速に行うことで被害の拡大を防ぐ。

被害拡大の防止:システムやネットワークへの侵入が広がらないよう封じ込め、影響範囲を限定する。

証拠の確保と原因の特定:不正アクセスやマルウェアの痕跡を記録・保存し、原因を究明することで法的対応や再発防止につなげる。

復旧と再発防止:システムの正常稼働を取り戻すとともに、再び同様のインシデントが起きないよう改善策を実施する。

ここで重要なのは、インシデントレスポンスは「事後対応」だけにとどまらないという点である。効果的な対応を実現するためには、事前準備・シナリオ想定・訓練・教育・継続的な改善といったプロセスが不可欠である。具体的には、インシデント対応チーム(CSIRT)の設置や、インシデント対応計画(IRP: Incident Response Plan)の策定、机上演習や模擬訓練による検証などが含まれる。

また、インシデントレスポンスはセキュリティ部門だけの責任ではなく、経営層・現場担当者・広報部門・法務部門など組織全体が関与する取り組みである。対応の成否は、組織内の連携体制や情報共有の迅速さに大きく左右されるためである。

つまり、インシデントレスポンスとは「発生した問題を消火する活動」ではなく、「組織が一体となって危機を乗り越え、学習し、将来に備えるための包括的かつ戦略的なプロセス」だと言える。

インシデントレスポンスのステップ

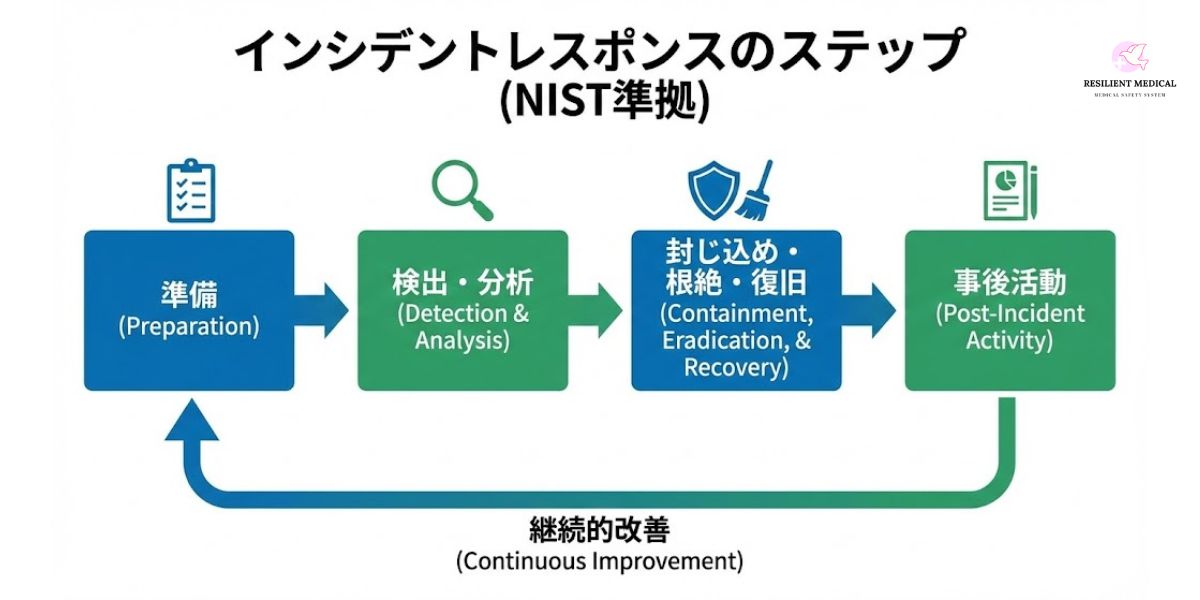

インシデントレスポンスのプロセスは、国際的に米国国立標準技術研究所(NIST)が提示するガイドライン 「NIST SP 800-61 Computer Security Incident Handling Guide」 が広く参照されている。このガイドラインは、単なる技術的対応にとどまらず、組織横断的な連携と継続的改善を前提とした包括的なプロセスを示している点に特徴がある。

以下では、NISTの考え方を踏まえつつ、一般的なインシデントレスポンスの流れを整理する。

表:インシデントレスポンスの一般的ステップ

| ステップ | 内容 | 具体例 | 補足ポイント |

|---|---|---|---|

| 1. 準備 | ポリシー策定、体制整備、ツール導入、訓練 | セキュリティポリシーの策定、SOC設置、机上演習 | インシデント発生前の段階で最も重要。CSIRTの設置や教育を含む。 |

| 2. 検出・通知 | インシデントを検出し、関係者へ迅速に通知 | IDS/IPSによる不正アクセス検知、ユーザーからの通報 | 初動の遅れは被害拡大につながるため、自動化と連絡網の明確化が必須。 |

| 3. 分類・優先度判断 | インシデントの種類や深刻度を評価し、優先順位を決定 | サイバー攻撃かシステム障害か、影響範囲の把握 | 事象の性質を誤ると誤対応につながる。判断基準を事前に定義しておくことが望ましい。 |

| 4. 被害評価 | システムやデータへの影響を分析 | 顧客情報漏洩の有無、業務停止の規模 | 技術部門だけでなく、法務・広報・経営層への報告が必要となる局面。 |

| 5. 原因特定 | ログ解析やフォレンジック調査による原因究明 | マルウェア感染源の特定、不正アカウントの洗い出し | 再発防止や訴訟対応に直結するため、証拠保全を厳密に行う。 |

| 6. 対処・封じ込め | 被害拡大防止と一時的な影響緩和 | サーバ隔離、通信遮断、アカウント停止 | 一時対応であっても、業務影響を最小限に抑える判断が求められる。 |

| 7. 復旧 | システムの再稼働と完全復旧 | バックアップからのリストア、セキュリティパッチ適用 | 「元の状態に戻す」だけでなく、セキュリティ強化を組み込むことが重要。 |

| 8. 報告・学習 | 報告書作成とレビュー、再発防止策の検討 | インシデントレビュー会議、改善計画の策定 | 単なる報告で終わらせず、組織の学習とプロセス改善につなげることが肝要。 |

継続的改善の重要性

このサイクルは一度きりの手順ではなく、「計画(Plan)→実行(Do)→評価(Check)→改善(Act)」というPDCAサイクルと同様に、繰り返し実施されるべきプロセスである。特に、インシデント対応後の「レビュー」と「学習」のフェーズを軽視すると、同様のインシデントが再発する危険性が高まる。

また、近年の複雑な攻撃手法に対応するためには、**AIを活用した自動検知、クラウド環境に対応したログ監査、組織内外の情報共有(ISACやJPCERTへの報告)**といった仕組みを取り入れることも求められる。

インシデントレスポンスの各ステップを形式的にこなすのではなく、組織全体で実効性を高め、継続的に改善していくことが、組織の信頼性とレジリエンスを確保する上で不可欠である。

インシデントレスポンスの重要ポイント

インシデントレスポンスを効果的に機能させるためには、単にプロセスを整備するだけでなく、組織としての文化や体制を確立することが不可欠である。以下では、その中でも特に重要とされる4つの要素を整理する。

1. ポリシーとプロシージャの策定

まず最も基盤となるのが、組織全体で統一された対応方針と手順の明文化である。セキュリティポリシーやインシデント対応プロシージャを曖昧なままにしておくと、現場での判断が遅れ、対応のばらつきによって被害が拡大するリスクが高まる。

具体的には、

インシデントの定義(何をインシデントとみなすか)

通報ルート(誰に、どのタイミングで報告するか)

初動対応の優先順位(サービス停止か、データ保護か)

報告書作成や法的義務への対応(個人情報保護法、GDPRなど)

といった点を明文化し、全職員に周知しておく必要がある。特に医療機関の場合、電子カルテや個人情報の取り扱いに関するガイドラインと連携させることで、現場の実効性が高まる。

2. レスポンスチーム(CSIRT)の設置

次に重要なのが、専任チームの設置と役割分担の明確化である。近年では多くの企業や医療機関で「CSIRT(Computer Security Incident Response Team)」が設置されており、インシデント発生時に即座に機能する体制が整えられている。

CSIRTの役割は、単なる技術対応にとどまらず、経営層への報告、広報対応、法的リスクの管理まで含む。したがって、以下のように役割を分担しておくことが望ましい。

技術担当(システム隔離、ログ解析)

法務担当(法的報告義務の確認)

広報担当(利用者やメディアへの説明)

経営層(全体判断と資源投入の決定)

また、緊急時に迅速に機能するよう、連絡経路や権限移譲の仕組みを事前に定めることが不可欠である。

3. 監視体制の整備

インシデントの早期発見は、被害を最小化するための第一歩である。そのため、SIEM(Security Information and Event Management)やEDR(Endpoint Detection and Response)といった監視・分析ツールの導入は欠かせない。

こうしたシステムを導入することで、

異常なアクセスや通信のリアルタイム検知

ログの自動分析による侵入の兆候把握

インシデント発生時の証拠保全の迅速化

が可能になる。特に医療機関では、電子カルテや医療機器ネットワークの常時監視が患者安全に直結するため、監視体制の整備はセキュリティ対策にとどまらず「医療安全」の一環と位置づける必要がある。

4. 訓練とシミュレーション

最後に強調すべきは、定期的な訓練とシナリオベースのシミュレーションである。どれほど手順書が整備されていても、実際のインシデントは想定外の形で発生することが多い。そのため、組織は「実際に起きたらどう動くか」を事前に繰り返し検証しておかなければならない。

具体的な取り組みとしては、

机上演習(Tabletop Exercise):関係者が集まり、架空のインシデントを想定して対応手順を検証する。

実地訓練:システムを用いた模擬攻撃シナリオを実施し、検知から復旧までの流れを体験する。

クロスファンクショナル訓練:技術部門だけでなく、広報・法務・経営層も参加し、組織横断的な連携を確認する。

こうした訓練を定期的に実施することで、現場が慌てず冷静に対応できる体制が醸成され、対応スピードと正確性が飛躍的に高まる。

インシデントレスポンスを成功させる鍵は、**「事前準備」「明確な役割分担」「技術的な監視強化」「実践的な訓練」**にある。これら4つの要素を組織文化として定着させることが、単なる危機対応ではなく「組織の信頼性とレジリエンスを高める戦略的施策」につながる。

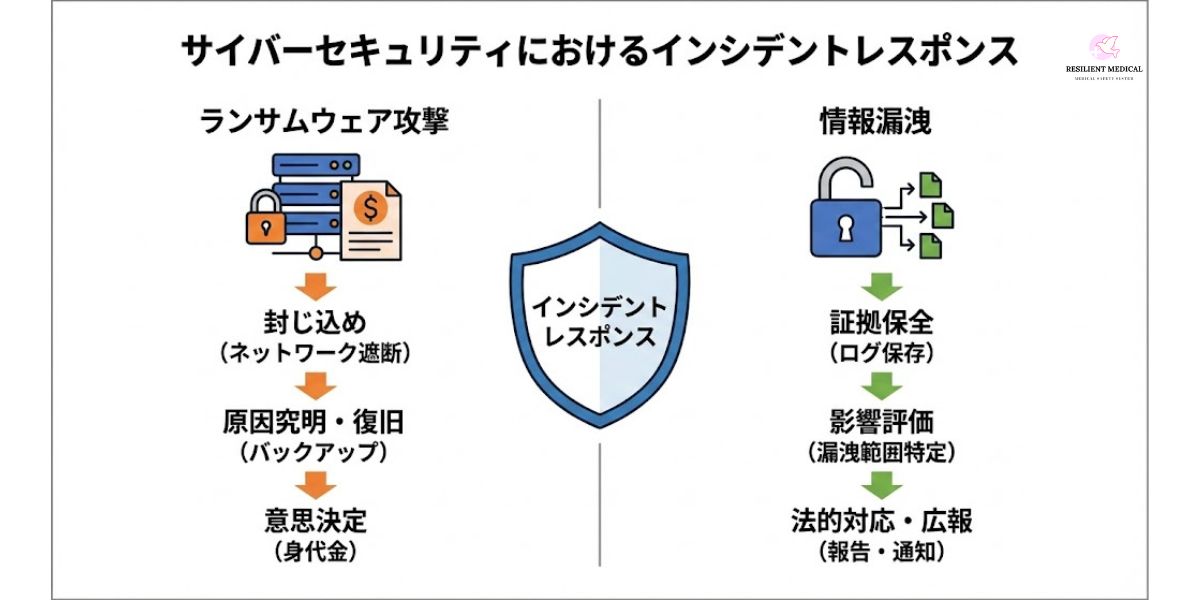

サイバーセキュリティにおけるインシデントレスポンス

近年、サイバー攻撃は高度化・多様化しており、従来の防御策だけでは十分に被害を防ぎきれない状況が続いている。特に ランサムウェア攻撃 や 個人情報漏洩 は、企業や医療機関にとって甚大なリスクとなっており、これらに迅速かつ適切に対応できるかどうかが、組織の存続や信頼性を左右する。インシデントレスポンスは、このようなサイバーセキュリティ上の脅威に直面した際の「最後の砦」として機能する。

ランサムウェア攻撃

2020年代以降、ランサムウェアによる被害は世界的に急増している。攻撃者は組織のシステムに侵入し、データを暗号化して利用不能にした上で、復号キーと引き換えに金銭を要求する。さらに近年では、暗号化に加えて「データの窃取」と「公開の脅迫」を組み合わせた 二重脅迫型ランサムウェア も増加しており、支払い拒否が情報漏洩の引き金となるケースもある。

ランサムウェア感染が確認された場合、組織が取るべき対応は極めて時間との勝負である。

封じ込め:感染拡大を防ぐため、直ちにネットワークを遮断し、被害範囲を限定する。

原因究明:侵入経路を特定し、再度の侵入を防ぐための対策を講じる。

復旧:バックアップデータを用いてシステムを再構築する。

意思決定:身代金支払いの是非について、法務・経営層・セキュリティ専門家が連携して判断する。

特に医療機関の場合、電子カルテや医療機器の利用停止が患者の命に直結するため、復旧の迅速性はまさに組織の命運を左右する。ここでの初動対応の適否は、業務継続性と社会的信頼の両方に直結する。

情報漏洩

顧客情報や医療情報が外部に流出することは、単なる技術的トラブルではなく、組織に深刻な法的責任と社会的信用の失墜をもたらす。個人情報保護法(日本)、GDPR(欧州)、HIPAA(米国)など、各国で厳格な規制が敷かれており、違反が確認されれば多額の制裁金や行政指導を受ける可能性がある。

情報漏洩対応における重要なポイントは以下の通りである。

証拠保全:ログやシステムイメージを保存し、不正アクセスの経路や漏洩範囲を特定する。

影響評価:流出した情報の種類、件数、影響範囲を迅速に把握する。

法的コンプライアンス:所轄官庁や監督機関への報告、被害者への通知を速やかに行う。

広報対応:適切な情報開示を行い、組織の信頼回復につなげる。

特に医療情報の漏洩は、患者やその家族に直接的な影響を及ぼすため、単なる規制遵守にとどまらず、倫理的責任や医療安全の観点からも最優先で対応すべき課題となる。

ランサムウェア攻撃や情報漏洩といったサイバーインシデントは、組織の業務継続性だけでなく、社会的信頼、法的責任、さらには人命にも関わる深刻なリスクである。これらに備えるためのインシデントレスポンスは、単なる技術的対応ではなく、組織横断的な危機管理と信頼回復のプロセスであることを忘れてはならない。

医療現場におけるインシデントレスポンス

医療現場においても「インシデントレスポンス」の概念は極めて重要である。ここでいう「インシデント」とは、情報セキュリティ上の問題だけでなく、医療事故、ヒヤリ・ハット事例、診療プロセスの遅延、医療機器の故障など、患者安全や医療の質に直接的に影響を及ぼす広範な出来事を含む。これらの事象に適切に対応できるかどうかは、患者の生命を守るだけでなく、医療機関全体の信頼性を維持する上でも不可欠である。

医療現場の特徴

医療におけるインシデントレスポンスは、以下のような特徴的な課題を抱えている。

影響が人命に直結する

医療現場で発生するインシデントは、単なる業務停止やデータ損失にとどまらず、患者の生命や健康状態に直結する。数分の遅れや小さな誤りが、重大な転帰を招く可能性があるため、迅速かつ的確な対応が不可欠である。多職種が関与するため情報共有が複雑

医療現場では、医師、看護師、薬剤師、臨床工学技士、検査技師など多様な専門職が連携して診療を行う。このため、インシデント発生時の情報伝達や責任分担は複雑になりやすい。共通言語を持った報告体制と横断的な連携が求められる。報告が心理的にためらわれやすい

インシデントやエラーを報告することは、個人の過失を責められるのではないかという不安と直結する。そのため、報告がためらわれ、潜在的リスクが組織に蓄積される傾向がある。心理的安全性を確保し、「責任追及ではなく改善のための報告」という文化を根付かせることが鍵となる。

医療現場での活用方法

インシデント報告システムの整備

匿名で簡単に報告できる仕組みを構築することで、報告の敷居を下げる。Webベースの入力フォームやモバイル端末からの即時報告機能を整備すれば、現場での実効性が高まる。また、報告データを定期的に分析することで、組織全体のリスク傾向を把握できる。医療版レスポンスチームの設置

医療機関版の「CSIRT」に相当する専任チームを設ける。医師、看護師、薬剤師、医療安全管理者などから構成し、発生時に迅速に動ける体制を整備する。特に医療機器の障害やサイバー攻撃に対応するためには、情報システム部門との連携も不可欠である。根本原因分析(RCA)の実施

表面的なエラーの指摘にとどまらず、なぜそのエラーが発生したのか、組織的・構造的要因を含めて掘り下げる。例えば「薬剤投与ミス」が起きた場合、単に看護師個人のミスではなく、「薬剤ラベルが似ている」「確認プロセスが不十分」といったシステム要因に着目する。シミュレーショントレーニング

救急対応や手術室でのエラー発生を想定したシナリオ訓練を実施する。シミュレーション教育により、臨床現場での即応力とチームワークが養われる。また、リーダーシップやコミュニケーションの課題も明らかになるため、組織的な改善に役立つ。情報共有と学習の仕組み

報告されたインシデントをデータベース化し、全職種が学習できる形でフィードバックする。定例の安全カンファレンスや勉強会を通じて、教訓を組織全体で共有し、再発防止につなげる。重要なのは「一度のインシデントを組織全体の学習機会に変える」ことである。

医療現場におけるインシデントレスポンスは、情報セキュリティ領域での対応と同様に「迅速性」「正確性」「組織的学習」が鍵となる。ただし、その影響が人命に直結する点、また多職種連携の複雑さや心理的要因が絡む点において、より繊細で体系的な仕組みが求められる。報告文化の醸成、チーム体制の整備、教育・訓練の強化を通じて、医療機関は患者安全を守る強靭なシステムを構築することができる。

表:IT分野と医療分野におけるインシデントレスポンス比較

| 項目 | IT/セキュリティ分野 | 医療分野 | 補足解説 |

|---|---|---|---|

| インシデントの例 | マルウェア感染、DDoS攻撃、情報漏洩、内部不正 | 投薬ミス、手術エラー、検査結果の取り違え、医療機器故障 | IT分野では「データやシステム」への被害が中心、医療分野では「人命」や「診療行為」に直結する事象が多い。 |

| 被害 | システム停止、業務中断、顧客情報流出、企業ブランド失墜 | 患者の生命・健康被害、医療訴訟、病院の社会的信用喪失 | ITでは経済的損失や信用失墜が中心だが、医療では倫理的・法的リスクがより直接的かつ深刻。 |

| レスポンスチーム | CSIRT(Computer Security Incident Response Team)を設置し、技術・法務・広報を含む組織横断的対応 | 医療安全管理部門、安全委員会、リスクマネジメント室が中心。医師・看護師・薬剤師など多職種チームで対応 | 両分野とも組織横断的なチーム体制が不可欠だが、医療分野では「職種間の協働」と「心理的安全性」が特に重視される。 |

| 分析手法 | フォレンジック調査、ログ解析、脆弱性診断 | RCA(根本原因分析)、FMEA(故障モード影響解析)、ヒヤリ・ハット分析 | ITは技術的証拠の追跡、医療はプロセスの構造的要因の掘り下げが中心。どちらも「再発防止」が目的。 |

| 報告制度 | 個人情報保護法やGDPRに基づく法令報告、顧客や取引先への通知 | 院内報告制度、医療事故調査制度、厚労省や自治体への行政報告 | 法的枠組みが異なるものの、両分野とも「透明性」と「説明責任」が社会的信頼回復に不可欠。 |

| 改善策 | セキュリティ強化、アクセス制御、監視ツール導入、従業員教育 | プロトコル改善、標準化マニュアル作成、シミュレーション教育、チームトレーニング | 技術的対策に加えて、教育と組織文化の改善が両分野に共通する重要要素。 |

解説

共通点

どちらの分野でも、単なる「技術的対処」だけでなく、組織体制の整備、教育訓練、継続的改善が不可欠である点は共通している。相違点

IT分野は「情報資産と業務継続性」の保護が主目的であるのに対し、医療分野では「患者の生命と安全」が最優先となる。この違いにより、リスクの重大性と倫理的責任の重みが大きく異なる。

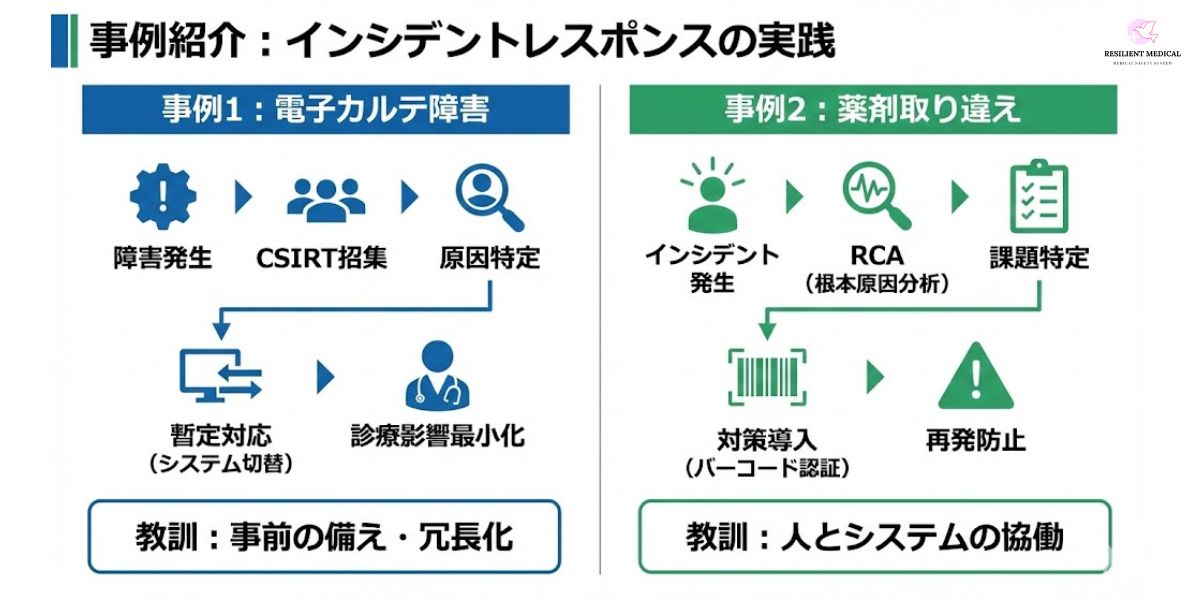

事例紹介:インシデントレスポンスの実践

インシデントレスポンスは「理論」や「手順」の整備だけではなく、実際の現場での適用を通じてこそ真価を発揮する。以下では、医療現場における具体的な事例を紹介し、その対応と改善のプロセスを明らかにする。

事例1:国内大手病院の電子カルテ障害

ある国内大手病院で、電子カルテシステムが突如として停止し、外来診療や入院患者の処置に大きな影響が出るという事態が発生した。診療記録や処方データにアクセスできず、患者への対応が遅れるリスクが高まった。

この際、病院内に設置された CSIRT(Computer Security Incident Response Team) が直ちに招集され、以下の対応が取られた。

原因特定:システム監視ログを解析し、特定のサーバ障害が原因であることを迅速に把握。

暫定対応:影響を受けていないバックアップ環境へ切り替え、診療業務を再開。

恒久対策:システム冗長化と障害検知アラートの強化を実施。

これにより、診療停止時間を最小限に抑えることに成功し、患者への重大な影響を回避できた。さらに、この事例は「医療システムのレジリエンス確保には事前の備えが不可欠」であることを示す好例となった。

事例2:薬剤取り違えインシデント

ある病院で、同一患者に対して薬剤の取り違えが発生するというインシデントが起きた。幸い重大な健康被害には至らなかったものの、再発すれば深刻な事故につながる可能性があった。

院内の医療安全管理チームは、RCA(Root Cause Analysis:根本原因分析) を実施し、以下の課題を特定した。

薬剤ラベルが似ており、視認による確認に依存していた。

投薬手順のダブルチェックが形式的になっていた。

夜間・多忙時に確認プロセスが省略されやすい。

分析結果を受けて、病院は バーコード認証システム を導入し、投薬前に患者リストバンドと薬剤コードを機械的に照合する仕組みを構築した。その結果、類似インシデントの発生は大幅に減少し、「人的確認+システム支援」の二重チェック体制が効果を発揮した。

事例から得られる教訓

これらの事例が示すのは、インシデントレスポンスは単なる「対処」ではなく、再発防止と組織的学習に結びつけることが重要だという点である。電子カルテ障害の事例は「システムの冗長化・監視体制強化」の必要性を、薬剤インシデントの事例は「テクノロジーと人の協働によるチェック体制」の重要性を教えている。

今後の展望

インシデントレスポンスはこれまで主に「発生した事象に対応する」ための仕組みとして発展してきた。しかし、今後は 未然防止 と 持続的改善 を組織全体で実現するための中核的なフレームワークとして、さらなる進化が求められる。その方向性として以下が挙げられる。

AIによる異常検知の高度化

近年、ログ解析やネットワーク監視だけでなく、電子カルテや検査データといった医療情報の解析にもAIが活用され始めている。AIは人間の目では見逃しやすい微細な異常パターンや潜在的リスクを自動で検知でき、インシデントの「兆候」を早期に把握する上で極めて有効である。将来的には、AIによるリアルタイム異常検知と自動封じ込めの仕組みが標準化される可能性が高い。ゼロトラストセキュリティの適用

医療現場でもクラウドサービスやモバイル端末の利用が拡大するなかで、「信頼できる内部ネットワークは存在しない」という前提に基づく ゼロトラストセキュリティ の考え方が求められている。アクセス制御や多要素認証を徹底することで、外部攻撃だけでなく内部不正によるリスクも低減できる。これはサイバーセキュリティだけでなく、医療情報の適正利用や個人情報保護の強化にも直結する。国際的な連携と情報共有の強化

サイバー攻撃は国境を越えて発生し、医療事故の知見も世界的に共有されつつある。今後は、国際的な情報共有ネットワーク(例:ISAC、WHOやOECDの医療安全ネットワーク)を通じて、最新の脅威情報や事故事例を迅速に共有し、相互に学び合う体制の構築が必要である。特にパンデミックや大規模災害時には、国際的な視点でのインシデントレスポンスが不可欠となるだろう。

こうした取り組みを通じて、インシデントレスポンスは単なる「対処の枠組み」を超え、予測・予防・学習を統合したリスクマネジメントの基盤へと発展していくことが期待される。

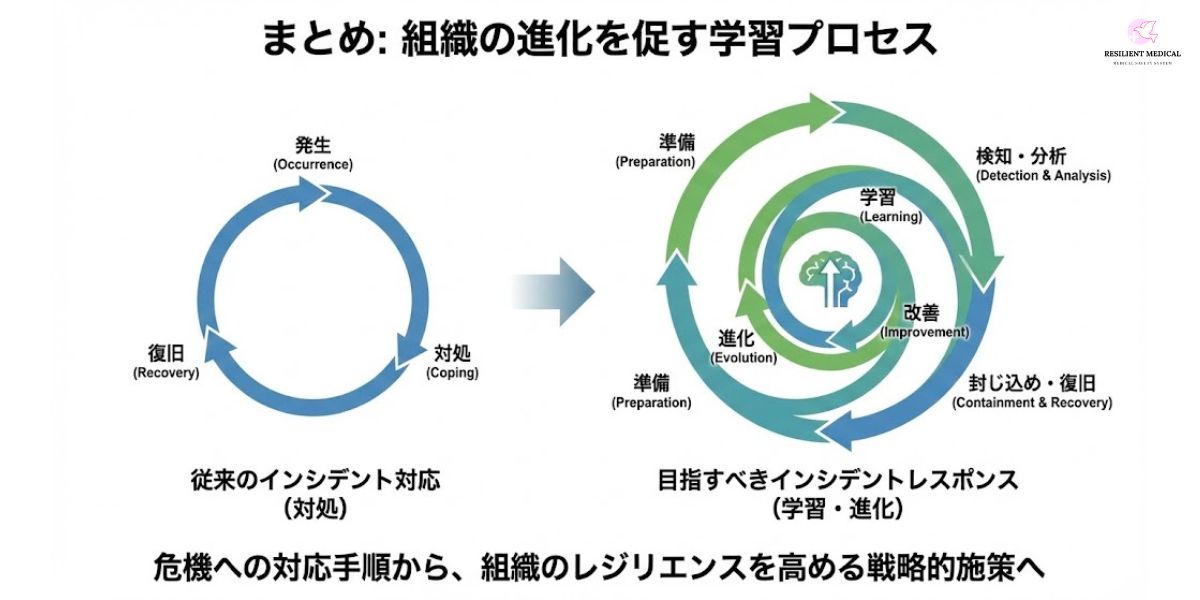

まとめ

インシデントレスポンスは、サイバーセキュリティや医療安全といった異なる分野に共通する、事故や攻撃を未然に防ぎ、発生時には被害を最小化するための組織的プロセスである。その意義と実践のポイントを整理すると以下のようになる。

基本手順

「準備 → 検出 → 分析 → 対処 → 復旧 → 学習」というサイクルで構成され、継続的に改善することで組織のレジリエンスを強化する。医療現場での必須要素

報告体制の整備、専任チームの設置、根本原因分析(RCA)の実施、シミュレーショントレーニングなど、患者安全を守る仕組みが不可欠である。組織文化の影響

報告がためらわれない環境、心理的安全性、組織的学習の姿勢といった文化的要素が、インシデントレスポンスの質を大きく左右する。

総じて、インシデントレスポンスは 「危機への対応手順」ではなく「組織の進化を促す学習プロセス」 である。今後はAIやゼロトラストといった新たな技術の活用、国際的な協力体制の強化を通じて、より包括的かつ予防的な仕組みへと進化していくことが期待される。

参考文献

National Institute of Standards and Technology (NIST). (2012). Computer Security Incident Handling Guide (SP 800-61 Revision 2). Gaithersburg, MD: NIST.

SANS Institute. (2019). Incident Handler’s Handbook. SANS Institute.

ISO/IEC. (2018). ISO/IEC 27035: Information Security Incident Management. International Organization for Standardization.

厚生労働省. (2015). 『医療事故調査制度の概要』. 厚生労働省 医政局.

厚生労働省. (2022). 『医療安全対策検討会議 報告書』.

日本医療安全調査機構. (2021). 『医療事故調査・支援センター 年報』.

Reason, J. (2000). Human error: models and management. BMJ, 320(7237), 768–770.

Vincent, C., Taylor-Adams, S., & Stanhope, N. (1998). Framework for analysing risk and safety in clinical medicine. BMJ, 316(7138), 1154–1157.

JPCERTコーディネーションセンター (JPCERT/CC). (2021). 『インシデント報告対応レポート』.

World Health Organization (WHO). (2009). WHO Patient Safety Curriculum Guide. Geneva: WHO.